قبل أكثر من عقد من الزمان، قام الباحثون في شركة كاسبرسكي لمكافحة الفيروسات بتحديد حركة مرور إنترنت مشبوهة اعتقدوا أنها تتعلق بمجموعة مدعومة من الحكومة، بناءً على استهداف مشابه وتقنيات التصيد. سرعان ما أدرك الباحثون أنهم وجدوا عملية قرصنة أكثر تقدمًا تستهدف الحكومة الكوبية، من بين آخرين.

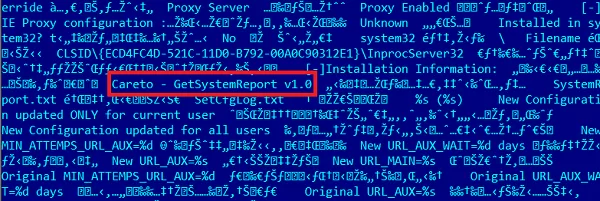

وبحلول النهاية، تمكن الباحثون من نسب نشاط الشبكة إلى مجموعة قرصنة غامضة — وفي ذلك الوقت كانت غير معروفة تمامًا — تتحدث الإسبانية وأطلقوا عليها اسم “Careto” ، بعد كلمة سلاسل اللغة الإسبانية (“وجه قبيح” أو “قناع” بالإنجليزية) التي وجدوها مدفونة في كود البرمجيات الضارة.

لم يتم ربط Careto أبدًا علنًا بحكومة معينة. لكن TechCrunch اكتشفت الآن أن الباحثين الذين اكتشفوا المجموعة كانوا مقتنعين بأن القراصنة الحكوميين الإسبان كانوا وراء عمليات التجسس الخاصة بـ Careto.

عندما كشفت كاسبرسكي لأول مرة عن وجود Careto في عام 2014، وصف الباحثون المجموعة بأنها “واحدة من أكثر التهديدات تقدمًا في الوقت الحالي” ، مع برمجيات ضارة قادرة على سرقة البيانات الحساسة للغاية، بما في ذلك المحادثات الخاصة وضغط المفاتيح من أجهزة الكمبيوتر التي تم اختراقها، على غرار برامج التجسس القوية التابعة للحكومات اليوم. تم استخدام برمجيات Careto لاختراق المؤسسات الحكومية والشركات الخاصة في جميع أنحاء العالم.

تجنبت كاسبرسكي إلقاء اللوم علانية على من اعتقدت أنهم وراء Careto. ولكن داخليًا، وفقًا لعدة أشخاص عملوا في كاسبرسكي في ذلك الوقت وكان لديهم معرفة بالتحقيق، اختتم الباحثون بأن Careto كانت فريق قرصنة يعمل لصالح الحكومة الإسبانية.

“لم يكن هناك شك في ذلك، على الأقل لا شك معقول”، قال أحد الموظفين السابقين لـ TechCrunch، الذي مثل مصادر أخرى في هذه القصة، وافق على التحدث بشرط تعيينه بالاسم ليتمكن من مناقشة الأمور الحساسة.

تعد Careto واحدة من عدد قليل جدًا من مجموعات القرصنة الحكومية الغربية التي تم مناقشتها علنًا، إلى جانب وحدات حكومية أمريكية مثل مجموعة (Equation)، التي يُعتقد على نطاق واسع أنها تتبع وكالة الأمن القومي الأمريكية؛ واللامبرت، الذين يُعتقد أنهم من وكالة المخابرات المركزية؛ ومجموعة الحكومة الفرنسية المعروفة باسم Animal Farm، والتي كانت وراء برمجيات Babar وDino الضارة. في اعتراف نادر، أكد برنارد باربييه، رئيس جهاز المخابرات الفرنسية السابق DGSE، علنًا أن الحكومة الفرنسية كانت بالفعل وراء Babar.

تنضم الحكومة الإسبانية الآن إلى هذه المجموعة الصغيرة من مجموعات القرصنة الحكومية الغربية.

في وقت مبكر من تحقيقها، اكتشفت كاسبرسكي أن قراصنة Careto قد استهدفوا شبكة حكومية معينة وأنظمة في كوبا، وفقًا لموظف سابق ثانٍ في كاسبرسكي.

كانت هذه الضحية الحكومة الكوبية هي التي أثارت تحقيق كاسبرسكي في Careto، وفقًا للأشخاص الذين تحدثوا مع TechCrunch.

“كل شيء بدأ مع رجل كان يعمل في الحكومة الكوبية وتعرض للإصابة”، قال الموظف السابق الثالث في كاسبرسكي، الذي كان لديه معرفة بالتحقيق في Careto، لـ TechCrunch. الشخص الذي أشار إلى الضحية الحكومة الكوبية بـ “المريض صفر” قال إنه يبدو أن قراصنة Careto كانوا مهتمين بكوبا لأنه خلال ذلك الوقت كان هناك أعضاء من منظمة الإرهابيين الباسكية ETA في البلاد.

لاحظ باحثو كاسبرسكي في تقرير تقني نشر بعد اكتشافهم أن كوبا كانت تمتلك أكبر عدد من الضحايا في هذا الوقت كانت تتعلق بأنشطة Careto، وبشكل خاص واحدة من المؤسسات الحكومية الكوبية غير المسماة، حيث ذكر التقرير أنها أظهرت “اهتمام المهاجمين الحالي”.

وسيثبت هذا الضحية الحكومة الكوبية أنه مفتاح لربط Careto بإسبانيا، وفقًا للموظفين السابقين في كاسبرسكي.

“داخليًا كنا نعرف من فعل ذلك”، قال الموظف السابق الثالث في كاسبرسكي، مضيفًا أنهم كانوا “ذوي ثقة عالية” كانت الحكومة الإسبانية. قال موظفان آخران سابقان في كاسبرسكي، اللذان أيضًا كان لديهما معرفة بالتحقيق، إن الباحثين خلصوا أيضًا إلى أن إسبانيا كانت وراء الهجمات.

ومع ذلك، قررت الشركة عدم الكشف عن ذلك. “لم يكن يتم الإبلاغ عنه لأنه أعتقد أنهم لم يرغبوا في توجيه الاتهام لحكومة مثل تلك”، قال باحث سابق رابع في كاسبرسكي. “كان لدينا سياسة صارمة “لا اسناد” في كاسبرسكي. أحيانًا كانت تلك السياسة مرنة لكن لم يتم كسرها أبداً.”

بصرف النظر عن كوبا، كانت الأهداف الأخرى لـ Careto تشير أيضًا إلى إسبانيا. أثرت عملية التجسس على مئات الضحايا في البرازيل، المغرب، إسبانيا نفسها – وربما بشكل ملحوظ – جبل طارق، الجيب البريطاني المتنازع عليه في شبه الجزيرة الإيبيرية التي طالما ادعت إسبانيا أنه أراضيها الخاصة.

رفضت كاسبرسكي الإجابة عن أسئلة حول استنتاجات باحثيها.

“نحن لا نتعامل مع أي نسب رسمي”، قالت المتحدثة باسم كاسبرسكي، ماي العقاد، لـ TechCrunch في بريد إلكتروني.

رفضت وزارة الدفاع الإسبانية التعليق. لم ترد الحكومة الكوبية على رسائل البريد الإلكتروني المرسلة إلى وزارة خارجيتها.

اكتشاف Careto

بعد أن اكتشفت كاسبرسكي برمجيات المجموعة الضارة في عام 2014، ونتيجة لذلك، تعلمت كيفية تحديد أجهزة الكمبيوتر الأخرى التي تعرضت للاختراق، وجد الباحثون أدلة على إصابات Careto في جميع أنحاء العالم، حيث تم اختراق الضحايا في 31 دولة تمتد عبر عدة قارات.

في أفريقيا، وُجدت برمجيات المجموعة في الجزائر، والمغرب، وليبيا؛ وفي أوروبا، استهدفت الضحايا في فرنسا، وإسبانيا، والمملكة المتحدة. في أمريكا اللاتينية، كان هناك ضحايا في البرازيل، وكولومبيا، وكوبا، وفنزويلا.

في تقريرها الفني، قالت كاسبرسكي إن كوبا كانت لديها أكبر عدد من الضحايا الذين تم استهدافهم، حيث “كانوا جميعًا ينتمون إلى نفس المؤسسة”، التي رأى الباحثون أنها كانت ذات أهمية للقراصنة في ذلك الوقت.

كانت إسبانيا تُظهر اهتمامًا خاصًا بكوبا في السنوات السابقة. كما قال مسؤول حكومي كوبا المنفى لصحيفة إسبانية يومية في نهاية عام 2013، كان هناك حوالي 15 عضوًا من مجموعة الإرهاب ETA الذين عاشوا في كوبا بموافقة الحكومة المحلية. في عام 2014، أشارت برقية دبلوماسية مسربة أمريكية إلى أن كوبا كانت تقدم ملاذًا للإرهابيين من ETA لسنوات. في وقت سابق من عام 2010، أمر قاضٍ إسباني باعتقال أعضاء ETA المقيمين في كوبا.

عند تغطية أخبار اكتشاف Careto، لاحظت صحيفة El Diario الإسبانية على الإنترنت أن استهداف دول مثل البرازيل وجبل طارق سيكون لصالح “المصالح الجيوستراتيجية” للحكومة الإسبانية. كانت الحكومة الإسبانية تدفع من أجل اتحاد من الشركات المملوكة للحكومة والشركات الخاصة للفوز بمناقصة لبناء قطار سريع في البرازيل من ريو دي جانيرو إلى ساو باولو.

بخلاف استهداف المؤسسات الحكومية، والسفارات، والمنظمات الدبلوماسية، قالت كاسبرسكي إن مجموعة Careto استهدفت أيضًا شركات الطاقة، ومؤسسات البحث، والنشطاء.

كتب باحثو كاسبرسكي أنهم تمكنوا من العثور على أدلة تشير إلى أن برمجيات Careto كانت موجودة منذ عام 2007، ووجدوا إصدارات لاحقة من Careto قادرة على استغلال أجهزة الكمبيوتر Windows، وMac، وLinux. وقال الباحثون إنهم وجدوا أدلة ممكنة من تعليمات توجيهية قادرة على استهداف أجهزة Android وiPhone.

بينما لم تجعل كاسبرسكي نسبها الداخلية علنية، ترك باحثوها تلميحات واضحة تشير إلى إسبانيا.

أولاً، لاحظ الباحثون في الشركة أنهم وجدوا سلسلة في كود البرمجيات الضارة كانت مثيرة للاهتمام بشكل خاص: “Caguen1aMar.” هذه السلسلة هي اختصار للعبارة الشعبية الإسبانية، “me cago en la mar”، والتي تعني حرفيًا “ادفنني في البحر”، ولكن تُترجم تقريبًا إلى “تفو”، وهي عبارة تستخدم عمومًا في إسبانيا، وليس في دول إسبانية أخرى.

عندما أعلنت كاسبرسكي عن اكتشافها Careto في عام 2014، نشرت الشركة خريطة توضح جميع الدول التي استهدفتها مجموعة القرصنة. بجانب الخريطة، أدرجت كاسبرسكي توضيحًا لقناع بعيدان ثور وقرن أنف (ثور هو رمز وطني لإسبانيا)، وclacker (أداة تستخدم في الموسيقى الشعبية الإسبانية)، والألوان الحمراء والصفراء للعلم الإسباني.

كشفت تفاصيل في الخريطة عن مدى أهمية كوبا لـ Careto. بالنسبة لبعض الدول، أضافت كاسبرسكي رموز تفيد بنوع الأهداف التي كانت قادرة على التعرف عليها. أظهرت الخريطة أن كوبا كانت لديها ضحية واحدة فقط، تم تحديدها كمؤسسة حكومية. فقط جبل طارق والمغرب – الذي تشكل قربه ونزاعه الإقليمي هدفًا استراتيجيًا للتجسس بالنسبة لإسبانيا – وسويسرا كانت الأراضي الأخرى التي لديها ضحية حكومية.

قالت كاسبرسكي في عام 2014 إن برمجيات مجموعة Careto الضارة كانت واحدة من “أكثر التهديدات تقدمًا” في ذلك الوقت من حيث قدرتها على جمع بيانات حساسة للغاية من كمبيوتر الضحية. قالت كاسبرسكي إن البرمجيات ضارة كانت قادرة أيضًا على اعتراض حركة مرور الإنترنت، ومكالمات سكايب، ومفاتيح التشفير (PGP)، وتكوينات VPN، والتقاط لقطات شاشة، و”جمع كل المعلومات من أجهزة Nokia.”

اعتمدت مجموعة Careto جزئيًا على رسائل البريد الإلكتروني الاحتيالية المستهدفة التي تحتوي على روابط ضارة تتظاهر بأنها صحف إسبانية مثل El País وEl Mundo وPúblico، وفيديوهات حول مواضيع سياسية ووصفات طعام. قال أحد الموظفين السابقين في كاسبرسكي لـ TechCrunch إن الروابط الاحتيالية كانت أيضًا تتضمن إشارات إلى ETA وأخبار الباسك، والتي أغفلها تقرير كاسبرسكي.

عند النقر على هذه الروابط الضارة، سيتم إصابة الضحية باستخدام استغلال الذي اخترق جهاز المستخدم المحدد، ثم أعيد توجيهه إلى صفحة ويب شرعية حتى لا يثير الشكوك، وفقًا لتقرير كاسبرسكي.

استفاد مشغلو Careto أيضًا من ثغرة تم تصحيحها منذ ذلك الحين في إصدارات أقدم من برنامج كاسبرسكي لمكافحة الفيروسات، والتي قالت الشركة في تقريرها المنشور لعام 2014 إنه كيف اكتشفت البرمجيات الضارة في البداية.

إن شيوع برامج كاسبرسكي في كوبا جعل من الممكن فعليًا لمجموعة Careto استهداف أي شخص تقريبًا على الجزيرة لديه اتصال بالإنترنت. (بحلول عام 2018، كانت الشركة الروسية لمكافحة الفيروسات تسيطر على حوالي 90% من سوق الأمن الرقمي في الجزيرة، وفقًا لـ Cuba Standard، وهي موقع إخباري مستقل.) وقد أصبحت شركة كاسبرسكي شائعة لدرجة أن اسمها أصبح جزءًا من العامية المحلية.

ولكن بعد فترة وجيزة من نشر كاسبرسكي بحثها، أوقف قراصنة Careto جميع عملياتهم التي اكتشفتها الشركة الروسية، حتى أنهم قاموا بمسح سجلاتهم، وهو أمر لاحظ الباحثون أنه “ليس شائعًا جدًا” ووضع Careto في قسم “النخبة” بين مجموعات القرصنة الحكومية.

“لا يمكنك القيام بذلك إذا كنت غير مستعد”، قال أحد الموظفين السابقين في كاسبرسكي لـ TechCrunch. “دمروا بشكل منهجي، وبسرعة، كل شيء، كل البنية التحتية. بوم. لقد اختفى فقط.”

Careto يتم القبض عليه مرة أخرى

بعد أن أغلقت Careto أنشطتها، لم تقم كاسبرسكي ولا أي شركة أمن سيبراني أخرى بالإبلاغ علنًا عن اكتشاف Careto مرة أخرى – حتى العام الماضي.

أعلنت كاسبرسكي في مايو 2024 أنها وجدت برمجيات Careto مرة أخرى، قائلة إنها شهدت المجموعة تستهدف منظمة غير مسماة في أمريكا اللاتينية كانت “قد تم اختراقها سابقًا” بواسطة مجموعة القرصنة مؤخرًا في عام 2022، مرة أخرى في عام 2019، وعند مناسبة أخرى منذ أكثر من 10 سنوات.

كما قامت Careto باختراق منظمة ثانية غير مسماة، تقع في وسط إفريقيا، وفقًًا لكاسبرسكي.

في منشور مدونة لاحق في ديسمبر 2024، نسب باحثو كاسبرسكي الاختراقات الجديدة إلى Careto “بثقة متوسطة إلى عالية”، استنادًا جزئيًا إلى أسماء الملفات التي كانت “متشابهة بشكل محير” مع أسماء الملفات الموجودة في أنشطة Careto من قبل عقد من الزمان، بالإضافة إلى تقنيات تكتيكية وإجراءات، أو TTPs، وهي تعبير في أمن المعلومات يشير إلى سلوكيات فريدة لمجموعة قرصنة معينة.

قال باحثو كاسبرسكي جورجي كوشيرين ومارك ريفيرو لوبيز، الذين كتبوا ورقة وقدموا بحثهم في مؤتمر Virus Bulletin للأمن في أكتوبر 2024، إن Careto “دائمًا ما قامت بتنفيذ الهجمات الإلكترونية بحذر شديد”، لكن لا تزال “تمكنت من ارتكاب أخطاء صغيرة ولكن قاتلة خلال عملياتها الأخيرة” التي مطابقت نشاط Careto قبل عقد من الزمن.

على الرغم من ذلك، قال كوشيرين لـ TechCrunch إنهم لا يعرفون من، أو أي حكومة، التي تقف وراء مجموعة القرصنة Careto.

“من المحتمل أن تكون دولة من الدول” ، قال كوشيرين. “ولكن ما الكيان الذي كان، من طور البرمجيات الضارة؟ من منظور تقني، من المستحيل تحديد ذلك.”

اتصل بنا

هل لديك المزيد من المعلومات حول Careto (المعروفة أيضًا باسم القناع)، أو مجموعات عمليات القرصنة الحكومية الأخرى؟ من جهاز وشبكة غير عمل، يمكنك الاتصال بلورنزو فرانسيسكي-بيكييراي بأمان عبر Signal على +1 917 257 1382، أو عبر Telegram وKeybase @lorenzofb، أو بالبريد الإلكتروني.

وفقًا لتقرير كاسبرسكي الأخير، في هذه المرة، اخترق قراصنة Careto خادم البريد الإلكتروني للضحية اللاتينية غير المسماة ثم زرعوا برمجياتهم الضارة.

في أحد الأجهزة المخترقة التي قام الباحثون بتحليلها، وجدت كاسبرسكي أن البرمجيات الضارة الخاصة بـ Careto يمكن أن تقوم بسرقة ميكروفون الكمبيوتر (بينما تخفي رمز ويندوز الذي ينبه المستخدم عادة بأن الميكروفون نشط)، وسرقة الملفات، مثل الوثائق الشخصية، وملفات تعريف الجلسة التي يمكن أن تسمح بالوصول إلى الحسابات دون الحاجة إلى كلمة مرور، وسجلات التصفح من عدة متصفحات، وأكثر من ذلك.

في حالة ضحية أخرى، وفقًا للتقرير، استخدم قراصنة Careto مجموعة من الأرقام السرية التي تعمل كطريق خلفي، وكاشف ضغط المفاتيح، ومستخدم لالتقاط لقطات الشاشة.

على الرغم من أنهم تم القبض عليهم، ومقارنة بما وجدته كاسبرسكي قبل أكثر من عقد من الزمن، قال كوشيرين إن قراصنة Careto “لا يزالوا جيدين.”

مقارنة بالمجموعات الكبيرة والمعروفة من القرصنة المدعومة من الحكومة، مثل مجموعة Lazarus الكورية الشمالية وAPT41 الصينية، قال كوشيرين إن Careto هي “تهديد متقدم جدًا وصغير يتجاوز جميع تلك الكبيرة في التعقيد.”

“هجماتهم تحفة فنية”، قال كوشيرين.